Hola buenas a todos, éste algoritmo consiste en un problema sobre modulación. O sea elobjetivo de éste es buscar la traducción del sistema decimal a el sistema binario.

procedimiento convertir:

constantes:

mod<-2:entero

vectores:

dword[30]:entero

variables:

i:entero

instrucciones:

leer(i)

hasta que i<-i, i>i, hacer i--

entonces i <- i / mod

SI i % mod entonces

dword[i] <- 0

NO entonces

dword[i] <- 1

FIN SI

FIN NO

ESCRIBE(dword[i])

FIN procedimiento

miércoles, 1 de junio de 2011

jueves, 27 de mayo de 2010

Gestor de Procesos Windows(GPW-Kill)

Hola buenas a todos internautas, he aquí donde voy a exponer sobre un tema anterior réplica de (Gestor de Procesos) dado anteriormente, sobre el monitoreo de procesos en Windows al igual que lo hacíamos con (GNU Kill Processing) éste con los mismos objetivos. Es libre y todo mundo tiene derecho a modificar siempre y cuando lléve los derechos de Autor.

http://rapidshare.com/files/392386293/KillWindows_By_F1r3544.rar

http://rapidshare.com/files/392386293/KillWindows_By_F1r3544.rar

domingo, 7 de marzo de 2010

Gestor de Procesos

Hola internautas tenía algún tiempo que no pasaba por aquí ocupado con la facultad ya saben xDDD. Bueno la visita de hoy es reiterar o dar a entender a los usuarios que empienzan en éste mundo de la programación que, se puede hacer con el poder de la librería (Signal.h) y poder de C junto con algunas cositas más. Es el código para no iniciados es para internautas con conocimientos sobre el tema de procesos y gestión de éstos. El software lo que hace en sí es darte un menud para seleccionar la opción entre las que estan. Matar proceso, Ver procesos activos y continuar con la ejecución del programa donde nos da valores de como ha terminado nuestro programa(Número de retorno).

===================================================================

Aquí les dejo el link de descarga directa para quienes quieren probar.

http://rs977.rapidshare.com/files/360367656/Kill_Proccesing_GNU_by_F1r3544.tar.gz

Compilado en Linux Debian x64 AMD. GCC (gcc) v 4.1

===================================================================

#include

#include (stdlib.h)

#include (signal.h)

#include (wait.h)

myfuncion()

{

int proceso00, valor;

printf("ID de Proceso aquí--->\n");

scanf("%d", &proceso00);

if(kill(proceso00, SIGUSR2)!=0)

{

printf("El proceso no existe(Not Found!!)\n");

myseleccion();

}

else

{

printf("Proceso matado con éxito\nPresione 9 para regresar al menud\n");

}

}

myfuncionuno()

{

printf("Los procesos activos son:\n");

system("ps -u");

myseleccion();

}

myseleccion()

{

int opcion;

printf("Presione 1 para matar proceso\nPresione 2 para Ver los procesos activos\nPresione 3 para seguir con el programa\n");

scanf("%i", &opcion);

switch(opcion)

{

case 3:

seguir();

break;

case 1:

myfuncion();

break;

case 2:

myfuncionuno();

break;

default:

printf("No existe ésta opción\n");

}

return main();

}

seguir()

{

pid_t proceso;

proceso = fork();

if(proceso==-1)

{

printf("El proceso no existe\n");

}

if(WIFEXITED(proceso)!=0)

{

printf("El proceso creado es: --- [%d]\n", WEXITSTATUS(proceso));

wait(&proceso);

}

printf("Se limpiará la pantalla en 5 segundos y saldrá de la ejecución\n");

sleep(5);

exit(-1);

}

main()

{

int opcion4;

printf("Bienvenido al gestor de procesos\nPresione 8 para empezar\n");

scanf("%d", &opcion4);

if(opcion4==8)

{

myseleccion();

}

}

===================================================================

#include (signal.h)

#include (wait.h)

myfuncion()

{

int proceso00, valor;

printf("ID de Proceso aquí--->\n");

scanf("%d", &proceso00);

if(kill(proceso00, SIGUSR2)!=0)

{

printf("El proceso no existe(Not Found!!)\n");

myseleccion();

}

else

{

printf("Proceso matado con éxito\nPresione 9 para regresar al menud\n");

}

}

myfuncionuno()

{

printf("Los procesos activos son:\n");

system("ps -u");

myseleccion();

}

myseleccion()

{

int opcion;

printf("Presione 1 para matar proceso\nPresione 2 para Ver los procesos activos\nPresione 3 para seguir con el programa\n");

scanf("%i", &opcion);

switch(opcion)

{

case 3:

seguir();

break;

case 1:

myfuncion();

break;

case 2:

myfuncionuno();

break;

default:

printf("No existe ésta opción\n");

}

return main();

}

seguir()

{

pid_t proceso;

proceso = fork();

if(proceso==-1)

{

printf("El proceso no existe\n");

}

if(WIFEXITED(proceso)!=0)

{

printf("El proceso creado es: --- [%d]\n", WEXITSTATUS(proceso));

wait(&proceso);

}

printf("Se limpiará la pantalla en 5 segundos y saldrá de la ejecución\n");

sleep(5);

exit(-1);

}

main()

{

int opcion4;

printf("Bienvenido al gestor de procesos\nPresione 8 para empezar\n");

scanf("%d", &opcion4);

if(opcion4==8)

{

myseleccion();

}

}

===================================================================

Aquí les dejo el link de descarga directa para quienes quieren probar.

http://rs977.rapidshare.com/files/360367656/Kill_Proccesing_GNU_by_F1r3544.tar.gz

Compilado en Linux Debian x64 AMD. GCC (gcc) v 4.1

martes, 29 de diciembre de 2009

VBox status code: -1908 (VERR_VM_DRIVER_NOT_INSTALLED)

Problemas con tu maquina virtual ? aquí está la solución. Primeramente el problema está porque al instalar tu maquina virtual faltan algunos paquetes y versiones compiladas para el kernel de tu sistema linux.

Solución: Instala los modulos de versión que requiere virtualbox para iniciar correctamente, para esto vete a Sistema, Gestor de paquetes synaptic, Buscar y hay pones lo siguiente "virtualbox-ose-modules" y enter. Con esto ya tendrás ubicados las versiones compiladas del kernel que tengas disponible, pero para saber cuál de ellos instalar primero tienes que saver la versión de tu sistema para ello vete al shell de linux y pones esto " uname -r" para que te muestre la versión actual de tu sistema. Luego que la observes entonces te bas a synaptic y seleccionas la requerida e instalas. Luego que instales la versión del kernel apropiado entonces verifica que a sí sea con el siguiente comando "/etc/init.d/vboxdrv start" .

Si nos da un ok, entonces sí es nuestra versión, pero de lo contrario un failed. Entonces no será la apropiada.

Listo con esto ya tienes la salvación, si no tienes en vista la versión que necesitas entonces vete a reiniciar e inicia en la pantalla de arranque del sistema si es que la tienes activada, con la versión que necesites.

Pero hay otro obstáculo aveces nos topamos con otro error como este " VBox status code 1908 VERR_VM_DRIVER_NOT_ACCESIBLE" , algo así pero este lo que dice es que no hay permisos para la maquina virtual.

Solución: Poner lo siguiente en una shell con privilegios de root " sudo chmod 666 /dev/vboxdrv " .

Bye esto es todo gracias.

Solución: Instala los modulos de versión que requiere virtualbox para iniciar correctamente, para esto vete a Sistema, Gestor de paquetes synaptic, Buscar y hay pones lo siguiente "virtualbox-ose-modules" y enter. Con esto ya tendrás ubicados las versiones compiladas del kernel que tengas disponible, pero para saber cuál de ellos instalar primero tienes que saver la versión de tu sistema para ello vete al shell de linux y pones esto " uname -r" para que te muestre la versión actual de tu sistema. Luego que la observes entonces te bas a synaptic y seleccionas la requerida e instalas. Luego que instales la versión del kernel apropiado entonces verifica que a sí sea con el siguiente comando "/etc/init.d/vboxdrv start" .

Si nos da un ok, entonces sí es nuestra versión, pero de lo contrario un failed. Entonces no será la apropiada.

Listo con esto ya tienes la salvación, si no tienes en vista la versión que necesitas entonces vete a reiniciar e inicia en la pantalla de arranque del sistema si es que la tienes activada, con la versión que necesites.

Pero hay otro obstáculo aveces nos topamos con otro error como este " VBox status code 1908 VERR_VM_DRIVER_NOT_ACCESIBLE" , algo así pero este lo que dice es que no hay permisos para la maquina virtual.

Solución: Poner lo siguiente en una shell con privilegios de root " sudo chmod 666 /dev/vboxdrv " .

Bye esto es todo gracias.

Inundación de paquetes TCP/IP. Jugar con la seguridad "Web".

Qué es inundación tcp flooding? Bueno básicamente es inundar (llenar/rebosar), de paquetes los servicios de un server (servidor), con el objetivo de denegar servicios (DDoS), conrromper procesos de trasferencias etc, etc. Pero lo explicado y expuesto aquí aproximadamente será con el objetivo de infiltrar paquetes SYN a dicha maquina o server remoto/a, y así poder observar que puertos tiene este abierto, con el fín de engañar a el router o firewall que corte los paquetes.

Escenario: Supongamos que queremos scanear un servidor web, pero en el momento que recivimos resultados de nuestro scanner lo que vemos es lo siguiente: AR ACK/RST o PA PUSH/ACK, Aquí vemos que hubo errores en la intersección de paquetes de la maquina origen a destino. En este caso los puertos están cerrados.

Por qué? Bueno si el servidor se encuentra detras de un firewall o router, entonces de hay es que la cuestión de rechazar paquetes de nuestra maquina (intruso o maquina emisora). ¿ Entonces qué hacemos en este caso ?

Aquí es donde entra en acción hping2 u otra versión. Hping como ya havía explicado anteriormente en otro post. Es una herramienta generadora de paquetes. ¿ Pero qué aremos con hping ? Ps, inundar la pila tcp a el puerto 80 de el servidor, como ya saben es un servidor web por eso eligo 80 porque apesar de estar detras de un firewall este acepta peticiones, de lo contrario nadie visitaría su web, porque no podríamos ingresar a él.

Nota: No todo router/gateway tiene la misma configuración y de tener una buena configuración entones refazaría un simnumero de técnicas, o ataques.

No entraré en detalles con hping tampoco con sus opciones ni nada, cualquier duda posteenla aquí.

Escenario: Enviaremos paquetes a el puerto 80 de el servidor para verificar si está abierto el servidor como ejemplo será www.anonimo.com pero este nos rechaza los paquetes.

Solución: Desactivar el la pila TCP para vorverla loca, y esta a su vez no entienda ningún paquete entonces pueda devolver flags SA: SYN/ACK. Que es lo que se quiere es el objetivo.

Nota: Recuerden que anteriormente cuando escaneamos nos devolvio RA: RST/ACK.

Aquí es donde biene el ataque: hping2 -c 1000 -i 1 -S -p 80 www.anonimo.com

ponemos lo mismo en varías ventanas shell, y entonces luego esperamos un momento, y bamos a otra nueva shell o ventana shell, y ejecutamos lo siguiente:

hping2 -c 1 -i 1 -S -p 80 www.anonimo.com.

Ahora tiene que resultarnos como planeamos antes, osea tenemos que tener en pantalla los flags, SA: SYN/ACK.

Bueno aquí les dejo un video que e creado para ustedes, y entender más los ejemplos, este ataque es real. No intento crear esto para fines destructivos menos delictivos, lo hago con fines educativos. Bueno bye hasta la proxima.

http://www.youtube.com/watch?v=vjGwTZWjzTc

Escenario: Supongamos que queremos scanear un servidor web, pero en el momento que recivimos resultados de nuestro scanner lo que vemos es lo siguiente: AR ACK/RST o PA PUSH/ACK, Aquí vemos que hubo errores en la intersección de paquetes de la maquina origen a destino. En este caso los puertos están cerrados.

Por qué? Bueno si el servidor se encuentra detras de un firewall o router, entonces de hay es que la cuestión de rechazar paquetes de nuestra maquina (intruso o maquina emisora). ¿ Entonces qué hacemos en este caso ?

Aquí es donde entra en acción hping2 u otra versión. Hping como ya havía explicado anteriormente en otro post. Es una herramienta generadora de paquetes. ¿ Pero qué aremos con hping ? Ps, inundar la pila tcp a el puerto 80 de el servidor, como ya saben es un servidor web por eso eligo 80 porque apesar de estar detras de un firewall este acepta peticiones, de lo contrario nadie visitaría su web, porque no podríamos ingresar a él.

Nota: No todo router/gateway tiene la misma configuración y de tener una buena configuración entones refazaría un simnumero de técnicas, o ataques.

No entraré en detalles con hping tampoco con sus opciones ni nada, cualquier duda posteenla aquí.

Escenario: Enviaremos paquetes a el puerto 80 de el servidor para verificar si está abierto el servidor como ejemplo será www.anonimo.com pero este nos rechaza los paquetes.

Solución: Desactivar el la pila TCP para vorverla loca, y esta a su vez no entienda ningún paquete entonces pueda devolver flags SA: SYN/ACK. Que es lo que se quiere es el objetivo.

Nota: Recuerden que anteriormente cuando escaneamos nos devolvio RA: RST/ACK.

Aquí es donde biene el ataque: hping2 -c 1000 -i 1 -S -p 80 www.anonimo.com

ponemos lo mismo en varías ventanas shell, y entonces luego esperamos un momento, y bamos a otra nueva shell o ventana shell, y ejecutamos lo siguiente:

hping2 -c 1 -i 1 -S -p 80 www.anonimo.com.

Ahora tiene que resultarnos como planeamos antes, osea tenemos que tener en pantalla los flags, SA: SYN/ACK.

Bueno aquí les dejo un video que e creado para ustedes, y entender más los ejemplos, este ataque es real. No intento crear esto para fines destructivos menos delictivos, lo hago con fines educativos. Bueno bye hasta la proxima.

http://www.youtube.com/watch?v=vjGwTZWjzTc

IP Spoofing

Requizitos necesitados para entender el tema Spoofing:

---->Conosimientos previos o básicos de Hping2.

---->Tener Conosimientos básicos sobre redes.

Bueno aqui comienzo:

ejemplo que queramos intercatuar como administradores o root de algun sistema o tener algun otro privilegio o establecer una conexión con dicha maquina, pero esta esta detraz de un Firewall y necesitamos engañar o saltarnos ese Firewall para poder penetrar.

Lo que necesitamos es Spooferanos (Susplantar identidad) o hacernos pasar por otra maquina de confianza o (Turested host). pero para ello usare de ejemplo de DNS, osea usaré las ip de cualquier DNS para llevar a cabo esta tecnica.

Lo que aré es mandar un paquete a un equipo destino con la IP susplantada de confianza DNS para que pueda engañar a el Firewall, el dns tiene que ser el de la victima. Pero para ello necesitamos conromper o desactivar la victima de confianza para que el Firewall o maquina no se delate de dicha intrusión a la maquina destino victima, entonces una vez obtenidas las IP de las maquinas o host, bamos a sacar los INS (Number Secuence Internet) o numeros secuencial de internet. para ellos utilizamos Hping para poder llebar a cabo solicitudes ECO o paquetes ICMP y haci poder obtener los ISN. pero ¿qué es HPING?.

Hping: Es una Tool o herramienta de red, para trabajar con protocolos TCP,UDP,ICMP,etc ,etc. en ella podemos trabajar con banderas o flags para poder llebar a cabo nuestro objetivo que son los (Numbre Secuence Internet). pero no entrare en detalles con Hping.

Por qué sacar numeros sencuenciales de internet ? Bueno con el fín de poder establecer la conexión con dicha maquina, y haci el host de victima piense que los ISN que emos emitidos a él sean de el equipo de confianza.

Aquién le sacamos los ISN: A a él host de confianza.

Cómo: bueno si saben usar Hping que es poreso que les pongo los requisitos arriba antes de comenzar a leer todo esto, es para que entiendan mejor todo este rollo, miren para sacar los (ISN) tienen que mandar Flags banderas SYN a dichos puertos que esten escuchando en la maquina de confianza y luego la maquina de confianza le enviara un SYN/ACK, a el atacante o intruso con los números secuenciales que seriá así EJ: hping2 -c 1 -S -Q -P 80 ip victima

Q: Le dise a hping que busque numeros secuenciales en la IP objetiva o en el host.

Él número secuencial puede ser haci: 1208065

Para desactivar la maquina o el host victima tenemos que llebar a cabo un DDoS, Flood SYN. para romper la pila TCP y que reciba tantas peticiones SYN que en X tiempo deje de responder a ellas y hasí lograr colapsar la pila TCP/IP.

Cómo conrompemos la pila o desactivamos el host de confianza: bueno con HPING enviando un simnumeros de paquetes o datagramas adicho puerto.

Podriamos utilizar las IP de los DNS para engañar a el Firewall de dicha maquina o host objetivo.

Seguimos, cuando terminemos de descativar a la victima de confianza y de obtener los ISN, el siguiente paso es Spoofearnos osea introducirnos en el host destino victima, pero en representación de otro osea camuflajeados para hacerle creer que somos el equipo de confianza.

Pero como: Bueno con los ISN obtenidos y las IP de confianza.

para susplantar la identidad con la IP, podriamos utilizar algunas o varias herramientas como: netcat,hping,crypcat, entre otras.

Solo tenemos que dar saltos hasta llegar a dicha victima y luego hay escondernos detraz de un paquete camuflajeado.

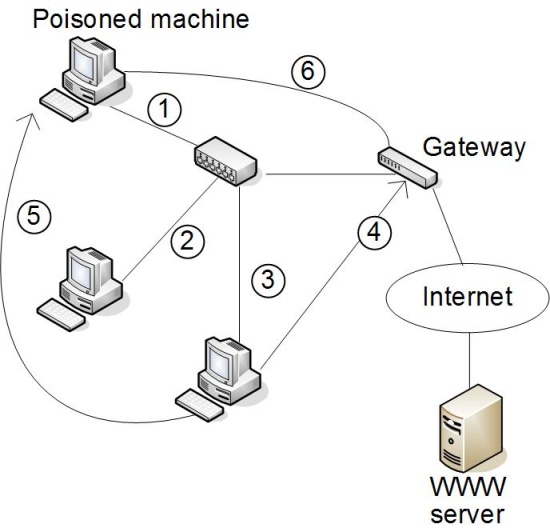

enfoquen la imagen siguiente es un ejemplo para que vean......como se lleba a cabo esto en forma grafica...

Si no entienden las tramas o la imagen enfocada me avisan y le explico no se queden callados.

Nota: Para mandar los números ISN y confundir a la victima tenemos que pingear la maquina u host victima mandando los ISN pero más uno así mira EJ: 1208065 +1.

Bueno señores les dejo con este post interesante y sencillo, claro para el que conose, hasta luego amigos espero les guste el post bye.

Obtener números secuenciales con hping2. Aquí les hice un video para mejor entendimiento.

http://www.youtube.com/watch?v=pexHVbk9UN4

Reto. Parchear error en Programa.

Hola todo internauta visitante y perteneciente a este blog, he colgado un reto en http://www.hackeame.net/ espero y os guste, a todos. Pondré un enlace Re-direccionado a el post original del reto.

http://hackeame.org/foro/index.php?topic=333.0

http://hackeame.org/foro/index.php?topic=333.0

Suscribirse a:

Entradas (Atom)